Circuito de afiliación para la diseminación de NoAdware

Detrás del malware se esconde un negocio. Sin lugar a dudas, creo que ya nadie desmiente esta afirmación. Día a día aparece un importante caudal de códigos maliciosos que si bien poseen propósitos generales en cuento a sus actividades, en definitiva buscan retroalimentar el negocio que se esconde detrás a través de mecanismos y estrategias fraudulentas.

Uno de los modelos de negocio más difundidos es el pago de un porcentaje de dinero para quienes logren promover determinado rogue. Este modelo se conoce como programas de afiliados, mientras que el sistema de pago por instalación recibe el nombre de Pay-per-Install.

Este es el caso del rogue NoAdware, un código malicioso de amplia difusión que opera desde hace varios años a través de diferentes coberturas.

Uno de los modelos de negocio más difundidos es el pago de un porcentaje de dinero para quienes logren promover determinado rogue. Este modelo se conoce como programas de afiliados, mientras que el sistema de pago por instalación recibe el nombre de Pay-per-Install.

Este es el caso del rogue NoAdware, un código malicioso de amplia difusión que opera desde hace varios años a través de diferentes coberturas.

Página principal de NoAdware

Desde esta web se descarga el binario que oficia de "recurso económico" para el sistema de afiliados y sus partners

Desde esta web se descarga el binario que oficia de "recurso económico" para el sistema de afiliados y sus partners

Empleando las estrategias comunes impuestas por sitios web de este estilo, como falsas certificaciones y testimonios que intentan transmitir confianza en las potenciales víctimas, promociona la instalación de una supuesta solución de seguridad que es en realidad el malware.

- noadware.exe (e407db8a983f8960c4378b3b00c29c32)

Generalmente los sistemas de afiliados proveen sólo el ejecutable a diseminar, el cual muchos delincuentes lo propagan a través de algún crimeware del tipo exploit pack, y otros, en menor proporción, sólo lo propagan mediante una página que es creada y hosteada bajo su propia responsabilidad.

El sistema que se esconde detrás de NoAdware, facilita este asunto proporcionando la posibilidad de seleccionar un template y luego solo subirlo al hosting del afiliado. De esta manera, cuando una potencial víctima visita esta web, es direccionado a la página principal de NoAdware, y cada afiliado, en teoría, recibe el 75% de dinero por cada instalación. La venta de rogue (mimetizado en programa de seguridad) es de $47.00.

El sistema que se esconde detrás de NoAdware, facilita este asunto proporcionando la posibilidad de seleccionar un template y luego solo subirlo al hosting del afiliado. De esta manera, cuando una potencial víctima visita esta web, es direccionado a la página principal de NoAdware, y cada afiliado, en teoría, recibe el 75% de dinero por cada instalación. La venta de rogue (mimetizado en programa de seguridad) es de $47.00.

Sin embargo, también se manejan otros valores en relación directa con la cantidad de licencias:

- 2 Computers ($67.00)

- 3 Computers ($87.00)

- 5 Computers ($117.00)

- 10 Computers ($197.00)

- 25 Computers ($417.00)

- 50 Computers ($767.00)

Selección de sitio web para propagar NoAdware

El proceso consiste en dos etapas: seleccionar el template y descargarlo. Este sitio direccionará el tráfico web hacia la página principal de NoAdware

El proceso consiste en dos etapas: seleccionar el template y descargarlo. Este sitio direccionará el tráfico web hacia la página principal de NoAdware

NoAdware también se promociona bajo el nombre Adware Professional 2010. Es exactamente la misma aplicación maliciosa que reporta su instalación contra el sistema que está detrás de NoAdware.

Hipotéticamente hablando, supongamos que un partner (afiliado/delincuente) logra una instalación exitosa por día durante 30 días (un mes). El 75% sobre $47 es de $35.25 (esto es lo que ganaría por día y por una sola instalación exitosa del malware). En consecuencia, este partner tendría una ganancia teórica de $1057.5 mensualmente.

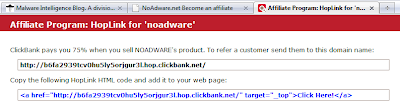

Este programa de afiliados trabaja con un sistema de pagos a través de Internet, legal, llamado ClickBank, cuya principal particular es que las transacciones comerciales de un gran número de malware del tipo rogue es realizado a través de este sistema.

Hipotéticamente hablando, supongamos que un partner (afiliado/delincuente) logra una instalación exitosa por día durante 30 días (un mes). El 75% sobre $47 es de $35.25 (esto es lo que ganaría por día y por una sola instalación exitosa del malware). En consecuencia, este partner tendría una ganancia teórica de $1057.5 mensualmente.

Este programa de afiliados trabaja con un sistema de pagos a través de Internet, legal, llamado ClickBank, cuya principal particular es que las transacciones comerciales de un gran número de malware del tipo rogue es realizado a través de este sistema.

HopLink para NoAdware

Esta página direcciona el tráfico hacia la página oficial de NoAdware, enviando al mismo tiempo la información del afiliado para que el pago se registre en su cuenta

Esta página direcciona el tráfico hacia la página oficial de NoAdware, enviando al mismo tiempo la información del afiliado para que el pago se registre en su cuenta

El direccionamiento es hacia la una URL con la siguiente sintaxis: noadware.net/?hop=[PARTNER-NICK]

De esta forma se registra el pago de un porcentaje de dinero en concepto de comisión para cada uno de los afiliados que forme parte del circuito de este rogue.

Circuito del sistema de afiliados

El gráfico muestra las diferentes etapas que recorre un sistema de afiliados convencional

El gráfico muestra las diferentes etapas que recorre un sistema de afiliados convencional

Una de las evidencias que refleja la tasa de uso de ClickBank por parte de los grupos delictivos para garantizar transacciones económicas "seguras" es el importante caudal de sistemas de afiliados, muchos de ellos promocionan malware, que se encuentran bajo su techo. Algunos de ellos son:

- AdvancedPCTweaker_Setup.exe (5840f571debba9f148b1b8e70433a292) – AdvPCTweak

- pconpoint.exe (db797eb02a3fc511fbbb1e9e183d50b2) – ErrorClean

- setupxv.exe (7b44136825d45091bacf77c62c2bc628) – RegistrySmart

- setupxv.exe (0b9d9e18705aa079c96cb182e48652f9) – SpywareRemover

- setupxv.exe (e7b74fa5ddc43609617544594a4b6fb3) – SpywareRemover

- setupxv.exe (db22cfd42912f47e24bbf922ceb13686) – SpywareRemover

- setupxv.exe (8fe863f7bf05d685d18b1dc3710ab9ba) – RegistrySmart

- setupxv.exe (d4cf0033dcd6caaecabad839aa9b3c8e) – SpywareRemover

- setupxv.exe (3557a90e6c670071cad05302bf65dfed) – MalwareBot

- setupxv.exe (8ad492c01871cfd96a2dae15723f3ae0) – RegistrySmart

- setup-trial.exe (29f0274b1ef5de0f29b86c36f6eaf42b) SpywareRemover

- setup-trial.exe (58242da7e7736d067c0179bb280766de) SpywareRemover

- setup.exe (27b002ee170c751d14e030dacbb52b9f) – NoAdware

- RegistryWinner_Setup.exe (0216f93189d93fe23686e8bbff684ab0) – RegistryVictor

- RegistryToolkit_setup.exe (bf61b76f46c594276005f77bc6f7fa20) – RegistryToolkit

- registryfix.exe (00dbe43417343b3d8d07dd6fb6bdb12d) – ErrorClean

- registryeasy_lite.exe (e8d6564dc44ce2bf5877ac7d475d4e41) – RegistryEasy

- RegGenieSetup.exe (43bc26e16328a338ba19e6967212089f) – RegGenie

Esta breve lista es solo una pequeña muestra, ya que el volumen de programas maliciosos que se promocionan a través de este medio es muy grande.

Información relacionada

Pay-per-Install a través de VIVA INSTALLS / HAPPY INSTALLS en BKCNET “SIA” IZZI

AntiSpy Safeguard with new social engineering approach

0 comentarios:

Publicar un comentario