COMO DISTINGUIR LAS POSTALES FALSAS DE LAS VERDADERAS

¿Recibes en tu carta postales, felicitaciones de Navidad, de cumpleaños, de aniversario o cualquier otro tipo? Seguramente sí. Pero, ¿te las mandan personas conocidas? ¿o te las manda gente que no conoces de nada?

Parece obvio que, salvo errores postales, las felicitaciones y postales que recibimos en casa son de gente conocida, y no de desconocidos, ya que no es muy normal que nos dediquemos a enviar christmas navideños o felicitaciones de cumpleaños a personas que no conocemos de nada. Siempre cabe el error postal, y que acabe en nuestro buzón una postal del vecino del quinto, pero en ese momento es fácil leer que el destinatario no es el nuestro y por tanto, disntiguir lo que es nuestro de lo que no.

¿Porqué no aplicar en el mundo de las postales virtuales el mismo razonamiento?

Muchas personas reciben en sus correos postales virtuales al cabo del día. A mí no me gustan mucho, pero confieso que alguna que otra he enviado en alguna ocasión. No obstante, comprendo que para un usuario no muy avezado, puede resultar complicado distinguir las postales legítimas de las fraudulentas. Para ello, seguiremos estos pasos elementales:

1. Generalmente, las postales fraudulentas se emiten en lengua inglesa. Si somos españoles, argentinos, ecuatorianos o chinos, no parece muy razonable que en nuestro buzón un tal Mike Roberts, Andy Charlton o Mary Smith nos feliciten por nuestro cumpleaños, especialmente teniendo en cuenta que no conocemos a ninguno de los tres.

2. Tampoco es normal recibir postales virtuales cuyo asunto esté escrito en un idioma que no es el nuestro. Asuntos como You’ve received an ecard from a Worshipper! deben, al menos, hacernos sospechar. Seguro que si recibes en casa una tarjeta en casa con matasellos de Korea del Norte, o con un dibujo de Filipinas en el sobre, lo menos que te produce es sensación de extrañeza.

3. Los servicios postales virtuales suelen funcionar de un modo muy sencillo: yo escribo mi nombre y mi dirección de correo, y selecciono a quién enviar una postal, escribiendo un nombre y un correo. Es habitual también que acompañemos a la postal de un mensaje de texto personalizado. Así que cualquier mensaje extraño que no contenga el nombre, el correo o un mensaje inequívocamente asociable a un conocido o amigo, debe ser motivo de sospecha.

4. Los servicios de postales virtuales no trabajan por amor al arte, y suelen sustentar su actividad en ingresos publicitarios, con lo que bien el contenido en sí de la postal o bien la página a la que apunte el mensaje de recepción de postal, contendrán con mucha probabilidad publicidad legítima (nada de viagra online y cosas parecidas)

Imaginemos que aún así seguimos teniendo dudas, y hemos abierto la postal

Mal hecho. Ante la duda, deberías haber preguntado a quien creamos autor del envío si nos ha enviado algo. Una llamada de telefóno o un mensaje de correo pueden aclarar si el envío es o no legítimo. Si no has podido sospechar de nadie, con más razón hubieras hecho bien en borrar la postal y olvidarte de ella. Aún así, te gusta el riesgo, y te la has seguido jugando.

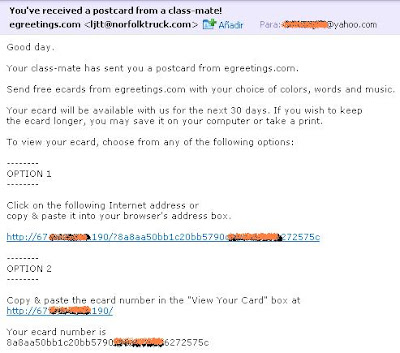

Al abrir el mensaje, lo normal es que te encuentres algo parecido a esto:

Marcadas en rojo hay 5 cosas que nos deben hacer pensar mal:

1- Un asunto de mensaje en inglés, tal y como habíamos comentado anteriormente. ¿Tienes amigos en Inglaterra o en un país de habla inglesa?

2- Una dirección de origen desconocida y compuesta por caracteres aleatorios que no se parecen a un nombre (pcxly). Además, si visitamos el dominio wilco.ca, no encontraremos servicios de envío de postales alguno. ¿Recuerdas haber agregado a pcxly@wilco.ca a tu cuenta de Hotmail por un casual?

3- Ausencia de personalización: el mensaje es impersonal. ¡ No te están felicitando por nada !

4- La presunta postal no se almacena en una dirección verificable, sino en una IP (70.246.16.65) ¿Hay algo en esa línea que haga pensar que es un servicio de postales virtuales?

5- La persona que firma el envío es impersonal, y no es asociable a un contacto. ¿Tienes algúna migo que se llame postmaster? Yo el único postmaster que conozco es el mayordomo de mi servidor de correo postfix.

Sigo pensando que la postal es legítima

Tranquilo, también hay gente que cree que Elvis vive, y que la cara oculta de la luna está poblada de hombrecillos verdes urdiendo planes de invasión terráquea.

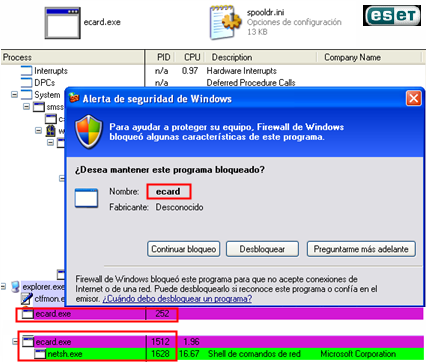

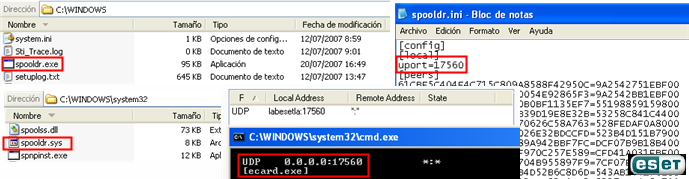

Llegados a este punto, muchos usuarios, por desgracia, pincharán en el enlace. En el caso que nos ocupa, ese enlace apunta a una descarga llamada ecard.exe (las postales jamás se envían como ejecutables, todavía tienes una oportunidad de cancelar). Con los datos que apuntamos, había una sospecha elevada de que fuera un contenido malicioso, y como bien dice el refrán, piensa mal y acertarás:

La muestra sólo la detectan AntiVir (Found TR/Crypt.XPACK.Gen), BitDefender (Found Trojan.Peed.IAM (probable variant)) y Kaspersky Anti-Virus (Found Trojan-Downloader.Win32.Tibs.mr). El resto de motores del servicio no encuentran nada, y eso es probablemente, por la frescura de la muestra.

Pues yo he pinchado y he ejecutado el fichero ecard.exe, paso de tus consejos

Mala suerte amigo. Desconecta tu PC de Internet de inmediato. Trata de limpiar el PC con un buen antivirus, y ante la duda, solicita a un soporte técnico de confianza que restaure una copia limpia de tu sistema operativo.

También puedes pasar de este consejo, y esperar tranquilamente sentado a que tu cuenta bancaria se quede vacía, o que tu máquina quede comprometida y a merced de algún botnet, claro. En tu mano queda.

Un saludo, y cuidado con las postales. No cuesta tanto darse cuenta de cuándo nos quieren felicitar, y cuándo lo único que se pretende es engañarnos.

Ver más