Compendio mensual de información. Mayo 2009

Pistus Malware Intelligence Blog

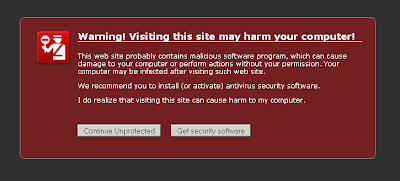

29.05.09 Una recorrida por los últimos scareware VIII

27.05.09 Unique Sploits Pack. Manipulando la seguridad del atacante II

23.05.09 PHP Shell Attack II - Dive Shell

21.05.09 YES Exploit System. Manipulando la seguridad del atacante

18.05.09 Defacing como noticia

18.05.09 Masiva propagación de malware a través de falsos sitios de entretenimiento

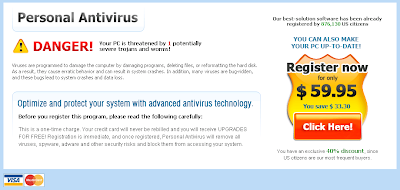

16.05.09 Scareware. Estrategia de engaño propuesta por Personal Antivirus

15.05.09 Una recorrida por los últimos scareware VII

13.05.09 PHP Shell Attack I - SimShell

10.05.09 Campaña de Ingeniería Social visual orientada a plataformas MacOS

09.05.09 Estrategia BlackHat SEO propuesta por Waledac

06.05.09 Ingeniería Social visual y el empleo de pornografía como vector de propagación e infección II

04.05.09 ZeuS Carding World Template. Jugando a cambiar la cara de la botnet

03.05.09 Una recorrida por los últimos scareware VI

02.05.09 Ingeniería Social visual y el empleo de pornografía como vector de propagación e infección

01.05.09 Campaña de propagación del scareware MalwareRemovalBot

EvilFingers Blog

28.05.09 Unique Sploits Pack. Manipulating the safety of the attacker II

24.05.09 YES Exploit System. Manipulating the safety of the attacker

20.05.09 Massive spread of malware through fake sites entertainment

14.05.09 BlackHat SEO strategy proposed by Waledac

10.05.09 Adrenalin botnet. The trend marks the Russian crimeware

08.05.09 IS visual and the use of pornography as a vehicle of propagation and infection II

07.05.09 Zeus Carding World Template. Change the playing side of the botnet

05.05.09 IS visual and the use of pornography as a vehicle of propagation and infection

03.05.09 Campaign scareware propagation MalwareRemovalBot

ESET Latinoamérica Blog

31.05.09 Reporte de amenazas de mayo

28.05.09 Malware en plataformas no Windows

26.05.09 Botnets. Una breve mirada al interior de ZeuS (II)

22.05.09 Estrategias BlackHat SEO y la propagación de malware

21.05.09 AdPack. Otra botnet al servicio del malware

19.05.09 Troyanos con sabor a Rogue

18.05.09 Procesos legítimos y nativos del sistema operativo II

14.05.09 Falso YouTube propaga falso Flash Player

07.05.09 Procesos legítimos y nativos del sistema operativo I

Información relacionada

Compendio mensual de información. Abril 2009

Compendio mensual de información. Marzo 2009

Compendio mensual de información. Febrero 2009

Compendio mensual de información. Enero 2009

# pistus