Compendio mensual de información. Julio 2009

Pistus Malware Intelligence Blog

30.07.09 Una recorrida por los últimos scareware XI

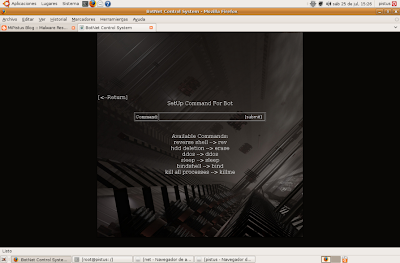

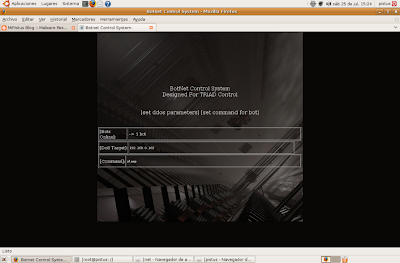

25.07.09 TRiAD Botnet. Administración remota de zombis en Linux

15.07.09 Software as a Service en la industria del malware

11.07.09 Especial!! ZeuS Botnet for Dummies

08.07.09 Waledac/Storm. Pasado y presente de una amenaza latente

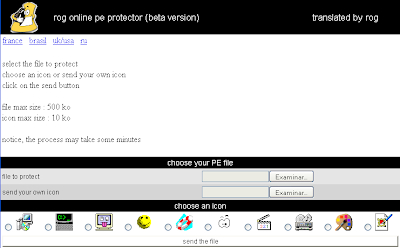

05.07.09 Automatización de procesos anti-análisis II

04.07.09 Masiva campaña de propagación/infección lanzada por Waledac utilizando como excusa el día de la Independencia de EEUU

03.07.09 Propagación de Malware a través de sitios con formato de blogging y BlackHat SEO

EvilFingers Blog

26.07.09 Software as a Service on the malware industry

16.07.09 Especial!! ZeuS Botnet for Dummies

09.07.09 Waledac/Storm. Past and present a threat

05.07.09 Massive campaign to spread/infection Waledac launched by using as excuse the Independence Day of USA

ESET Latinoamérica Blog

31.07.09 Reporte de amenazas de Julio

21.07.09 Listado de programas de seguridad falsos VI

15.07.09 Malware se aprovecha de la reciente muerte de Marco Antonio Gallego

14.07.09 ElFiesta. Otro crimeware al servicio del malware

09.07.09 Páginas de warez con formato de blog que propagan malware

06.07.09 Malware aprovecha como excusa autopsia de Michael Jackson

01.07.09 Reporte de amenazas de Junio

Información relacionada

Compendio mensual de información. Junio 2009

Compendio mensual de información. Mayo 2009

Compendio mensual de información. Abril 2009

Compendio mensual de información. Marzo 2009

Compendio mensual de información. Febrero 2009

Compendio mensual de información. Enero 2009

# pistus