Strike Botnet, otra crimeware que nace

Según dice el autor "Strike Botnet es una botnet basada en http a partir de la cuál puedes controlar literalmente miles de computadoras al mismo tiempo, sin que ellos siquiera se den cuenta".

Según dice el autor "Strike Botnet es una botnet basada en http a partir de la cuál puedes controlar literalmente miles de computadoras al mismo tiempo, sin que ellos siquiera se den cuenta".El incremento gradual en el desarrollo de botnets es bastante interesante, y esta vez "SqUeEzEr" (Scott Van Dinter, un joven de unos 18 años según nos dicen algunos de sus perfiles online) nos trae una botnet desarrollada en VB6, con algo inline ASM dentro de ella.

La botnet opera bajo Ring3, lo que hace su detección bastante más simple. Fue testeada bajo Windows XP, Windows Vista y Windows 7.

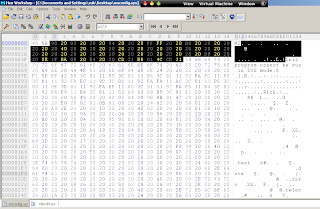

Previsualización del código, que como se puede ver, está desarrollado en VB6. En el módulo "InitializeEngine" podemos notar una Función con Inline-Asm en ella. Entre sus funciones encontramos:

Previsualización del código, que como se puede ver, está desarrollado en VB6. En el módulo "InitializeEngine" podemos notar una Función con Inline-Asm en ella. Entre sus funciones encontramos:ActiveX Startup. Sencillamente un método de startup ya bastante conocido.

Anti-Checking Avanzado. La botnet crea distintos threads que a su vez realizan chequeos constantes. 10 Métodos de Anti-Checking.

Ataque. Como toda Botnet que sirve a sus principios, posee un sistema de DDOS que trabaja a través de conexiones TCP y corre en el background.

Firewall Bypass. Se añade a la lista de permitidos de Windows Firewall. Elimina los Hooks de Ring3 de Firewalls conocidos.

Protección del Proceso. Sistema que permite que el proceso no pueda ser cerrado.

Protección de Archivos. Protegido de la eliminación, aún cuándo no está en ejecución.

No puede ser eliminado por Rootkit Unhooker.

Robo de Serials. Aprovechándose de su estadía en la PC, el sistema de Strike aprovecha para robar claves de producto de Windows, entre otras 200 claves.

Sockets. Utiliza Sockets de API (lo que significa que no utiliza el ya conocido Winsock) para conectarse con la interfaz web. También utiliza el protocolo HTTP para burlar Firewalls.

Propagación. Se propaga a todo archivo ZIP/RAR que encuentre en el sistema infectado.

Passwords de MSN. Capacidad para robar contraseñas de MSN.

Passwords de Internet Explorer. Capacidad para robar contraseñas de Internet Explorer.

Actualizaciones. Una capacidad bastante interesante, que le permite actualizarse y descargar nuevas versiones automáticamente.

Funciones Standard

- Exit, comando que permite terminar el proceso de Strike.

- Melt, sistema para remover completamente del sistema (No se corresponde con la definición más conocida de “Melting”).

- Bsod, la famosa Blue Screen of Death en acción.

- Kill, función para eliminar archivos.

- Exec, función para ejecutar archivos.

- Down, algo parecido al conocido Wget, que permite descargar archivos a través del protocolo HTTP y ejecutarlos.

Todas sus funciones son dinámicas, y son unhookeadas antes de ser llamadas Strike posee también un builder que no utiliza EOF y puede detectar si la botnet ya está instalada en el sistema.

Por último, Strike es FUD (Fully Undetectable) a la hora de compilarse (por lo tanto no utiliza crypting). Según promete el autor, en el plazo de una semana será subido un video del funcionamiento de esta botnet.

Mariano Miguel

Malware Researcher en MalwareIntelligence

Ver más

Mariano Miguel

Malware Researcher en MalwareIntelligence