Lamentablemente, muchos usuarios desconocen lo que realmente sucede o puede suceder cada vez que visitamos determinadas páginas web (sobre todo aquellas de procedencia dudosa) o lo que sucede en nuestra computadora, con nuestro sistema de archivos, cada vez que la encendemos.

En Identificando procesos maliciosos en sistemas Windows les enseñamos a trabajar con algunas herramientas nativas de los sistemas operativos de Microsoft que nos permitirán identificar aquellos procesos maliciosos que pudieran estar corriendo en nuestra PC.

Del mismo modo, también contamos a través de Cuando quedan rastros del malware cuáles son aquellas claves del registro que comúnmente suele manipular el malware para agregar referencias a sus procesos maliciosos.

Ahora vamos a explicar algunas configuraciones en nuestro sistema operativo de manera tal que nos permita “controlar” aún más lo que sucede y lo que tenemos en nuestra computadora.

Para ello debemos mencionar que, dentro de la gran variedad de artilugios que utilizan los códigos maliciosos, la capacidad de ocultarse frente a nuestros ojos es una de sus más comunes características. Para lograrlo, son diseminados con atributos de oculto, de esta manera, suelen pasar desapercibidos.

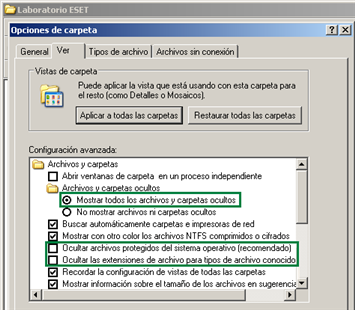

Y como se citó en los post anteriormente mencionados, podemos recurrir a simples configuraciones o herramientas nativas de nuestro sistema para poder identificar acciones o elementos extraños. Una de ellas se encuentra simplemente ingresando a la solapa Ver que se encuentra en las Opciones de carpeta del menú herramientas.

Allí encontraremos una serie de opciones relacionadas al tratamiento que le podemos dar a la visualización de las carpetas, pero las que nos interesan a nosotros para el objetivo que perseguimos (identificar códigos maliciosos) las opciones son tres:

- Mostrar todos los archivos y carpetas ocultos: seleccionando esta opción nos ayudará a ver aquellos archivos que poseen el atributo de oculto anteriormente mencionado.

- Ocultar archivos protegidos del sistema operativo: los archivos que poseen atributos de sistema y ocultos, por defecto, no son mostrados por el sistema operativo. La función de esta opción es, justamente, proteger aquellos archivos que son importantes para el funcionamiento del sistema. Esta opción debe permanecer desmarcada.

- Ocultar las extensiones de archivo para tipos de archivo conocidos: esta opción nos permitirá identificar algunas de las formas más comunes mediante las cuales se suelen mostrar el malware ante nuestros ojos, por ejemplo, podremos identificar aquellos archivos que poseen doble extensión.

Ejecutar estos procedimientos en forma periódica o cuando lo creamos necesario nos permitirá mantener nuestra computadora “saludable” y libre de todo tipo de códigos maliciosos.

Sobre todo, sumando a estas buenas normas de conducta la implementación de una herramienta con capacidades de detección proactiva de amenazas conocidas y desconocidas, como ESET Smart Security, podremos sentarnos tranquilos frente a nuestra PC y navegar por Internet de forma totalmente segura y sin preocupaciones.

Jorge

0 comentarios:

Publicar un comentario