Money Racing AV. Sistema de afiliado para FakeAV

Desde octubre de 2011 vemos este sistema de afiliados. Money Racing AV, un sistema de afiliados del tipo PPS privado (Pay-Per-Sale) que difunde activamente antispywares falsos (rogue).

Ya hemos visto a este rupo delictivo en su actividad durante agosto de 2009: Una recorrida por los últimos scareware XII. La publicidad puede ser encontrado en varias comunidades underground de Rusia:

Ya hemos visto a este rupo delictivo en su actividad durante agosto de 2009: Una recorrida por los últimos scareware XII. La publicidad puede ser encontrado en varias comunidades underground de Rusia:

Primer contacto con FTL fue el 6 de Octubre de 2011 (traducción al español)

[14:29:33] Load4sales: hola

[14:30:02] mr: привет (hola en ruso)

[14:30:03] Load4sales: llego tarde pero solo veo tu mensaje en antichat sobre Money racing av v2

[14:30:25] mr: lo siento hermano

[14:30:26] mr: solo para rusos

[14:30:31] Load4sales: ah :/

[14:30:37] Load4sales: okay, gracias de todos modos

[14:30:46] mr: ok

[14:30:02] mr: привет (hola en ruso)

[14:30:03] Load4sales: llego tarde pero solo veo tu mensaje en antichat sobre Money racing av v2

[14:30:25] mr: lo siento hermano

[14:30:26] mr: solo para rusos

[14:30:31] Load4sales: ah :/

[14:30:37] Load4sales: okay, gracias de todos modos

[14:30:46] mr: ok

El grupo delictivo de Money Racing AV opera desde moneyracing.ru, y se sabe que para la difusión de los scareware tienen este tipo de interfaz gráfica de usuario:

Página de autenticación de Money Racing AV:

La imagen de los peces es el logo de G-Loomis (una empresa que fabrica cañas de pescar, carretes, varilla y accesorios) y probablemente una coincidencia, pero durante el siglo 19 se dio la banda de Loomis. Una familia notoria de bandidos que operaban en el centro de Nueva York.

El sitio web de Money Racing AV posee la siguiente estructura:

Moneyracing.ru - 64.191.20.101

moneyracing.ru/templates/images/

moneyracing.ru/uploads/

moneyracing.ru/test.php <- Malicious

moneyracing.ru/manual/ (Standard)

moneyracing.ru/icons/ (Standard)

moneyracing.ru/cgi-bin/ (Standard)

moneyracing.ru/chat/

moneyracing.ru/plugins/

moneyracing.ru/screens/

moneyracing.ru/logs/

moneyracing.ru/img/

moneyracing.ru/soft/

moneyracing.ru/fish/ <- iframe

moneyracing.ru/css/

moneyracing.ru/css/style.css (Guessed)

moneyracing.ru/css/admin.css (Guessed)

moneyracing.ru/geo/ (Standard)

moneyracing.ru/geo/geoip.inc (Standard)

moneyracing.ru//

moneyracing.ru/feed/

moneyracing.ru/back/

moneyracing.ru/stat/

moneyracing.ru/cron/

moneyracing.ru/captcha/

moneyracing.ru/javascripts/

moneyracing.ru/templates/images/

moneyracing.ru/uploads/

moneyracing.ru/test.php <- Malicious

moneyracing.ru/manual/ (Standard)

moneyracing.ru/icons/ (Standard)

moneyracing.ru/cgi-bin/ (Standard)

moneyracing.ru/chat/

moneyracing.ru/plugins/

moneyracing.ru/screens/

moneyracing.ru/logs/

moneyracing.ru/img/

moneyracing.ru/soft/

moneyracing.ru/fish/ <- iframe

moneyracing.ru/css/

moneyracing.ru/css/style.css (Guessed)

moneyracing.ru/css/admin.css (Guessed)

moneyracing.ru/geo/ (Standard)

moneyracing.ru/geo/geoip.inc (Standard)

moneyracing.ru//

moneyracing.ru/feed/

moneyracing.ru/back/

moneyracing.ru/stat/

moneyracing.ru/cron/

moneyracing.ru/captcha/

moneyracing.ru/javascripts/

De todas estas carpetas, algunas son interesantes como es el caso de la carpeta /back/

<img src="image.jpg" border="0" align="baseline" />

Last-Modified: Wed, 15 Jun 2011 10:19:41 GMT

Last-Modified: Wed, 15 Jun 2011 10:19:41 GMT

Traducción al español:

Paso 1.

Dominio de estacionamiento.

Para iniciar el trabajo necesita parar con nosotros el dominio en el que irá todo el tráfico.

Para esta configuración de su dominio registar la cuenta DNS

ns1.dns.com

ns2.dns.com

Después de esto, agregar el dominio de nuestro estacionamiento en la sección de enlaces.

Usted puede agregar algunos dominios en el mismo tiempo, esto creará una cola y si sus dominios son bloqueados se reemplazarán automáticamente con los nuevos.

Puede utilizar la solicitud de adquisición automática de un dominio limpio y colocarlo en nuestro TDS, si usted lo está utilizando.

** Los dominios que están prohibidos son eliminados de nuestro DNS automáticamente.

Paso 2.

Regreso del tráfico URL

Debe establecer la URL para "el tráfico de regreso".

Retornaremos navegando por la URL indicada para el "tráfico de regreso" si:

A. Su sistema operativo y el navegador no corresponde a nosotros, o si él estuviera aquí en los últimos 7 días.

B. Navegación a través de nuestra página web y lo redirige a su "tráfico de regreso".

Para el tráfico de adultos que no, el porcentaje promedio de Exploited es de 18-20%, para callhome de 55-60%.

Usted gana el 100% a partir de 1000 instalaciones en EE.UU. Al mismo tiempo consigue todo el tráfico de regreso.

Sólo aceptamos EE.UU., WinXP, Vista, Win7, IE, FF.

El resto del tráfico será devuelto a su URL de regreso, incluso antes de llegar a nuestra página.

Dominio de estacionamiento.

Para iniciar el trabajo necesita parar con nosotros el dominio en el que irá todo el tráfico.

Para esta configuración de su dominio registar la cuenta DNS

ns1.dns.com

ns2.dns.com

Después de esto, agregar el dominio de nuestro estacionamiento en la sección de enlaces.

Usted puede agregar algunos dominios en el mismo tiempo, esto creará una cola y si sus dominios son bloqueados se reemplazarán automáticamente con los nuevos.

Puede utilizar la solicitud de adquisición automática de un dominio limpio y colocarlo en nuestro TDS, si usted lo está utilizando.

** Los dominios que están prohibidos son eliminados de nuestro DNS automáticamente.

Paso 2.

Regreso del tráfico URL

Debe establecer la URL para "el tráfico de regreso".

Retornaremos navegando por la URL indicada para el "tráfico de regreso" si:

A. Su sistema operativo y el navegador no corresponde a nosotros, o si él estuviera aquí en los últimos 7 días.

B. Navegación a través de nuestra página web y lo redirige a su "tráfico de regreso".

Para el tráfico de adultos que no, el porcentaje promedio de Exploited es de 18-20%, para callhome de 55-60%.

Usted gana el 100% a partir de 1000 instalaciones en EE.UU. Al mismo tiempo consigue todo el tráfico de regreso.

Sólo aceptamos EE.UU., WinXP, Vista, Win7, IE, FF.

El resto del tráfico será devuelto a su URL de regreso, incluso antes de llegar a nuestra página.

Y si nos remontamos al año 2009, podemos ver que estos se conectan directamente a scarewares moneyracing.ru:

Malware MD5: E1EEDEEF721D6F87FFB0E1EC9CEE9F95

URLs encontradas en el código fuente del malware:

Scareware GUI:

Ahora bien, si hacemos una simple reflexión sobre el cerebro detrás de 'Racing Money'

Money (dinero)... Muy bien!

Racing (carrera)... hmm qué.. racing (carrera) = cars (autos)

Y si chequeamos la viaja dirección IP usada en el año 200...

encontramos lanos-club.ru un foro sobre autos, quizás esto es sólo una coincidencia.

Volvamos sobre el dominio moneyracing.ru, también tenemos el archivo "test.php", una página maliciosa que forma parte de Blackhole exploit kit, (probablemente muy vieja). El código ofuscado nos lleva a xmlalien.in/main.php?page=1321edc7470b347f

Ahora, cuál es la dirección IP de Money Racing:

El 302/403 de las respuestas DNS es interesante ya que devuelve el nombre de las máquinas, por ejemplo, en la red de Money Racing: orderonline-1.com fue utilizado como máquina de facturación:

Machine name: bill.host

orderonline-1.com/cgi-bin/

orderonline-1.com/images/

orderonline-1.com/admin/

orderonline-1.com/icons/

orderonline-1.com/signup/

orderonline-1.com/manual/

orderonline-1.com/sig/

orderonline-1.com/css/

orderonline-1.com/js/

orderonline-1.com/%2523FFFFFF/

orderonline-1.com/%2523999999/

orderonline-1.com/cron/

orderonline-1.com/cgi-bin/

orderonline-1.com/images/

orderonline-1.com/admin/

orderonline-1.com/icons/

orderonline-1.com/signup/

orderonline-1.com/manual/

orderonline-1.com/sig/

orderonline-1.com/css/

orderonline-1.com/js/

orderonline-1.com/%2523FFFFFF/

orderonline-1.com/%2523999999/

orderonline-1.com/cron/

Y freshmediacontent.com como máquina de reporte:

Machine name: reports.host

freshmediacontent.com/admin/home/login

freshmediacontent.com/admin/home/logout

freshmediacontent.com/admin/members

freshmediacontent.com/admin/settings

freshmediacontent.com/admin/logs

freshmediacontent.com/admin/home/login

freshmediacontent.com/admin/home/logout

freshmediacontent.com/admin/members

freshmediacontent.com/admin/settings

freshmediacontent.com/admin/logs

Hemos contactado nuevamente al dueño de Money Racing el 9 de Diciembre de 2011:

Fuera del negocio al parecer y de acuerdo con él, nos dijo que buscó en los foros underground a una persona bajo el nick "бомбе" pero nunca encontró una "bomba" o alguna otra persona afiliada con Money Racing, así que volvimos a contactarnos con él el 18 de diciembre de 2011:

Incluso con atractivos de trafica para EE.UU. y todos los requierementos, se mantenía la búsqueda de "бомбе". Pero es más probable que no quieren socios por el momento debido a la exposición que Vyacheslav Zakorzhevsky hizo el 27 de octubre.

Ahora, más recientemente, en enero, un colega detectó core6575.opensourceavpro.com, un dominio desde el cual se descarga malware. Pero el dominio en cuestión es de la red Money Racing.

Ahora, más recientemente, en enero, un colega detectó core6575.opensourceavpro.com, un dominio desde el cual se descarga malware. Pero el dominio en cuestión es de la red Money Racing.

• dns: 1 » ip: 213.133.100.207 - adresse: CORE6575.OPENSOURCEAVPRO.COM

Domain name: OPENSOURCEAVPRO.COM

Name Server: dns1.opensourceavpro.com 213.133.100.207

Name Server: dns2.opensourceavpro.com 213.133.100.207

Creation Date: 2011.10.18

Updated Date: 2011.12.01

Expiration Date: 2012.10.18

Status: DELEGATED

Registrant ID: GDZ6YAX-RU

Registrant Name: Oleg Stoyanov

Registrant Organization: Oleg Stoyanov

Registrant Street1: Botanicheskaya 8

Registrant City: Moscow

Registrant Postal Code: 127276

Registrant Country: RU

Administrative, Technical Contact

Contact ID: GDZ6YAX-RU

Contact Name: Oleg Stoyanov

Contact Organization: Oleg Stoyanov

Contact Street1: Botanicheskaya 8

Contact City: Moscow

Contact Postal Code: 127276

Contact Country: RU

Contact Phone: +7 495 5468308

Contact E-mail: olegstoyanov@hotmail.com

Registrar: Regional Network Information Center, JSC dba RU-CENTER

Domain name: OPENSOURCEAVPRO.COM

Name Server: dns1.opensourceavpro.com 213.133.100.207

Name Server: dns2.opensourceavpro.com 213.133.100.207

Creation Date: 2011.10.18

Updated Date: 2011.12.01

Expiration Date: 2012.10.18

Status: DELEGATED

Registrant ID: GDZ6YAX-RU

Registrant Name: Oleg Stoyanov

Registrant Organization: Oleg Stoyanov

Registrant Street1: Botanicheskaya 8

Registrant City: Moscow

Registrant Postal Code: 127276

Registrant Country: RU

Administrative, Technical Contact

Contact ID: GDZ6YAX-RU

Contact Name: Oleg Stoyanov

Contact Organization: Oleg Stoyanov

Contact Street1: Botanicheskaya 8

Contact City: Moscow

Contact Postal Code: 127276

Contact Country: RU

Contact Phone: +7 495 5468308

Contact E-mail: olegstoyanov@hotmail.com

Registrar: Regional Network Information Center, JSC dba RU-CENTER

Al buscar información y direcciones URL se puede determinar la siguiente sintaxis: core6575.opensourceavpro.com /? RID = 2671/terms.html

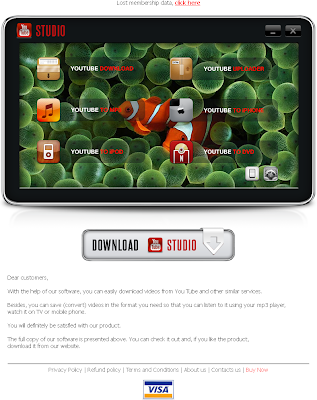

Este dominio fue utilizado como página de inicio para los afiliados de Money Racing. Una captura de pantalla del sitio:

De las hojas de estilo en cascada del sitio que hemos encontrado también una imagen que no tiene absolutamente nada que ver con el desembarco de scareware habitual:

Pero no hemos encontrado nada relacionado con una página de destino "Youtube Studio" en el servidor, pero con Google sale esto: youtubestudiopro.com

El archivo descargado no es malicioso:

MD5: D3A748372338841FCD4366307F3EE657

El gráfico de youtubestudiopro.com es interesante:

Detalles para 64.120.214.18:

Dominios sobre Pharma, pagos de procesadores... Si hacemos click sobre contact: 64.79.111.19/contacts.html

Otra página de landing, en este caso "Monstocloud":

La dirección de la empresa es la misma de Registry Fixer (egistryengineer.com):

Retornando a core6575.opensourceavpro.com, hay solo un scareware alojado: "setup.exe" (AV Protection Online).

Malware MD5: 45BFC0DE3C78454B8C80623B7DE965B0

Como de costumbre, puede tener el nombre de máquinas con solicitudes 302 ó 403. ourbigbooklibrarry.com y mediaforclouds.com como "reports.host".

storeordersonline.com y onlineorderbilling.com como "bill.host".

También hay que tener en cuenta que este "360 Security" nunca fue encontrado como una versión "ejecutable". opensourceavpro.com también tiene una página de pago falsa. Incluso el captcha es falsa (una imagen GIF estática) y no verificada:

Cuando solicitamos una orden de facturación, se despliega el siguiente texto de error:

Sorry, please contact as by email: support@ccbil-payment.com

CCBill, es un servicio de procesamiento de pagos, generalmente usado para Adulto.

También encontramos esta URL desde opensourceavpro.com, una vez más relacionado con Money Racing:

avsecurecs.com

• dns: 1 » ip: 212.124.122.144 - adresse: AVSECURECS.COM

Domain name: AVSECURECS.COM

Name Server: dns1.avsecurecs.com 213.133.100.207

Name Server: dns2.avsecurecs.com 213.133.100.207

Creation Date: 2011.08.03

Updated Date: 2011.12.18

Expiration Date: 2012.08.03

Status: DELEGATED

Registrant ID: PBU1LTD-RU

Registrant Name: Cyprus company

Registrant Organization: Cyprus company

Registrant Street1: 6 Karaiskakis Street

Registrant City: Limassol

Registrant Postal Code: 53034

Registrant Country: CY

Administrative, Technical Contact

Contact ID: PBU1LTD-RU

Contact Name: Cyprus company

Contact Organization: Cyprus company

Contact Street1: 6 Karaiskakis Street

Contact City: Limassol

Contact Postal Code: 53034

Contact Country: CY

Contact Phone: +357 25555000

Contact E-mail: tomronalds@hotmail.com

Registrar: Regional Network Information Center, JSC dba RU-CENTER

• dns: 1 » ip: 212.124.122.144 - adresse: AVSECURECS.COM

Domain name: AVSECURECS.COM

Name Server: dns1.avsecurecs.com 213.133.100.207

Name Server: dns2.avsecurecs.com 213.133.100.207

Creation Date: 2011.08.03

Updated Date: 2011.12.18

Expiration Date: 2012.08.03

Status: DELEGATED

Registrant ID: PBU1LTD-RU

Registrant Name: Cyprus company

Registrant Organization: Cyprus company

Registrant Street1: 6 Karaiskakis Street

Registrant City: Limassol

Registrant Postal Code: 53034

Registrant Country: CY

Administrative, Technical Contact

Contact ID: PBU1LTD-RU

Contact Name: Cyprus company

Contact Organization: Cyprus company

Contact Street1: 6 Karaiskakis Street

Contact City: Limassol

Contact Postal Code: 53034

Contact Country: CY

Contact Phone: +357 25555000

Contact E-mail: tomronalds@hotmail.com

Registrar: Regional Network Information Center, JSC dba RU-CENTER

Imágenes de avsecurecs.com:

Área para clientes:

En la sección "About Us" de la página dicen estar en 392 Potrero Avenue, Sunnyvale:

Pero 360 Security LP no existe:

También encontramos un archivo phpinfo en el servidor:

Con interesante información:

SSH_CONNECTION 212.124.122.134 60463 176.31.230.169 22

System Linux ns226633.ovh.net 2.6.38.2-grsec-xxxx-grs-ipv6-64 #2 SMP Thu Aug 25 16:40:22 UTC 2011 x86_64

SCRIPT_FILENAME /home/sites/st2/html/chat/php.php

SCRIPT_URI http://st2.host/chat/php.php

SCRIPT_URL /chat/php.php

SERVER_ADDR 176.31.230.169

SERVER_ADMIN root@238072.b128.hostseek.ru

System Linux ns226633.ovh.net 2.6.38.2-grsec-xxxx-grs-ipv6-64 #2 SMP Thu Aug 25 16:40:22 UTC 2011 x86_64

SCRIPT_FILENAME /home/sites/st2/html/chat/php.php

SCRIPT_URI http://st2.host/chat/php.php

SCRIPT_URL /chat/php.php

SERVER_ADDR 176.31.230.169

SERVER_ADMIN root@238072.b128.hostseek.ru

El dominio actual de Money Racing es mrwrk.com, probablemente para los "trabajadores de Money Racing":

Domain name: MRWRK.COM

Name Server: dns1.mrwrk.com 212.124.122.144

Name Server: dns2.mrwrk.com 212.124.122.144

Creation Date: 2011.05.18

Updated Date: 2011.11.01

Expiration Date: 2012.05.18

Status: DELEGATED

Registrant ID: YWAAUUH-RU

Registrant Name: Kiborg Solutions LLC

Registrant Organization: Kiborg Solutions LLC

Registrant Street1: shevchenko 12

Registrant City: Kiev

Registrant Postal Code: 30015

Registrant Country: UA

Administrative, Technical Contact

Contact ID: YWAAUUH-RU

Contact Name: Kiborg Solutions LLC

Contact Organization: Kiborg Solutions LLC

Contact Street1: shevchenko 12

Contact City: Kiev

Contact Postal Code: 30015

Contact Country: UA

Contact Phone: +380 44 4907681

Contact E-mail: soknosergei@yahoo.com

Registrar: Regional Network Information Center, JSC dba RU-CENTER

Name Server: dns1.mrwrk.com 212.124.122.144

Name Server: dns2.mrwrk.com 212.124.122.144

Creation Date: 2011.05.18

Updated Date: 2011.11.01

Expiration Date: 2012.05.18

Status: DELEGATED

Registrant ID: YWAAUUH-RU

Registrant Name: Kiborg Solutions LLC

Registrant Organization: Kiborg Solutions LLC

Registrant Street1: shevchenko 12

Registrant City: Kiev

Registrant Postal Code: 30015

Registrant Country: UA

Administrative, Technical Contact

Contact ID: YWAAUUH-RU

Contact Name: Kiborg Solutions LLC

Contact Organization: Kiborg Solutions LLC

Contact Street1: shevchenko 12

Contact City: Kiev

Contact Postal Code: 30015

Contact Country: UA

Contact Phone: +380 44 4907681

Contact E-mail: soknosergei@yahoo.com

Registrar: Regional Network Information Center, JSC dba RU-CENTER

mrwrk y las conexiones SSH fueron encontradas bajo fuerza bruta (puro y con listas de palabras), pero aún no han hecho nada. Este grupo delictivo sigue cometiendo errores y vamos a seguirlos de cerca.

Steven K (Xylitol)

Malware Research

0 comentarios:

Publicar un comentario